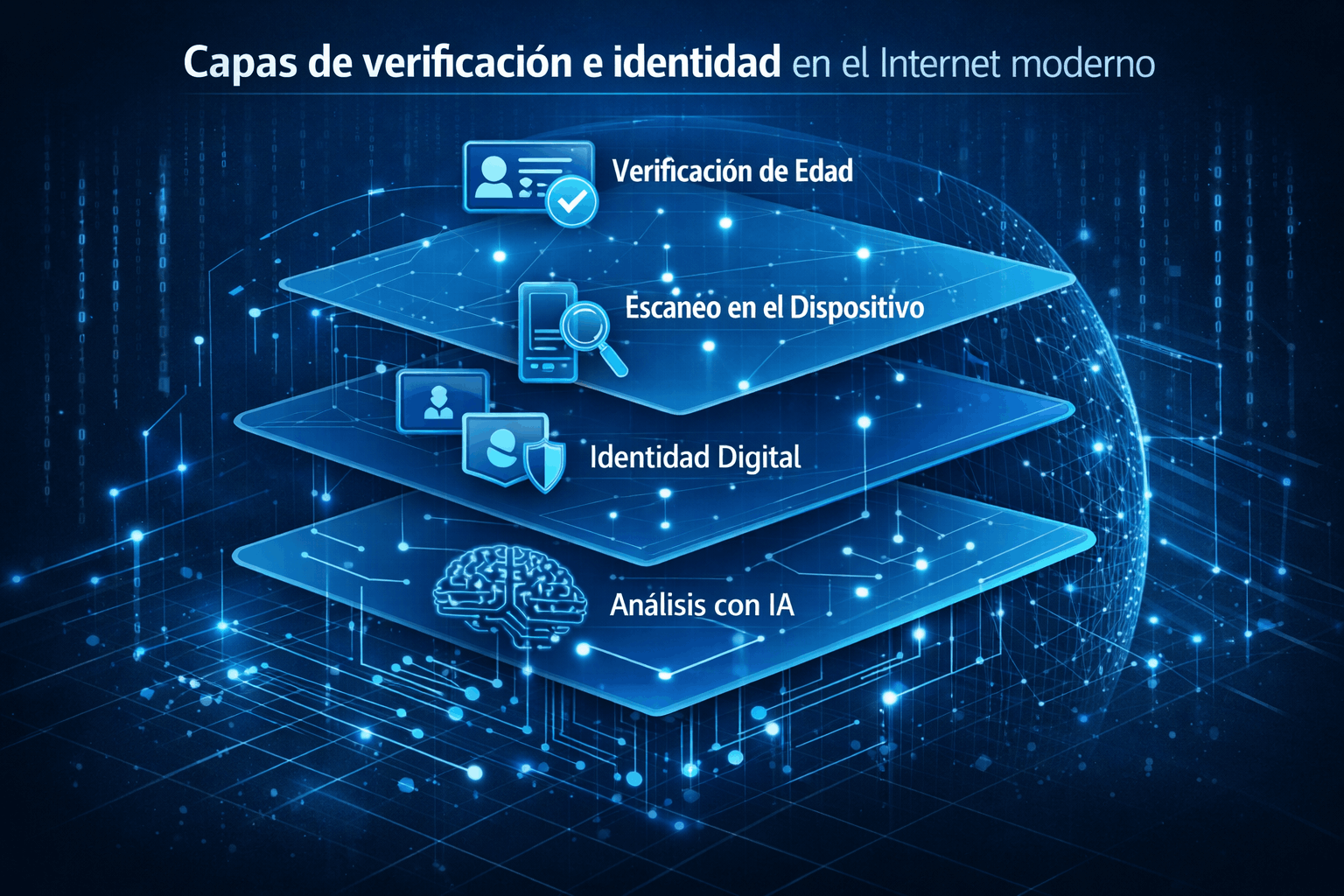

Representación conceptual de cómo la verificación de edad, el escaneo en el dispositivo, la identidad digital y la inteligencia artificial pueden integrarse como capas dentro de la arquitectura digital contemporánea.

En los últimos años, múltiples democracias han aprobado leyes orientadas a proteger a menores, combatir el abuso sexual infantil y reducir el crimen en línea. Desde una perspectiva tecnológica, la combinación de herramientas como verificación de edad obligatoria, escaneo en el dispositivo e identidad digital interoperable está configurando una nueva arquitectura de supervisión digital con implicaciones relevantes para la privacidad y el diseño del Internet moderno.

Este análisis se centra en la arquitectura técnica y regulatoria de los sistemas digitales emergentes, no en la intención política de actores específicos. El objetivo es examinar cómo ciertas decisiones de diseño tecnológico interactúan con principios constitucionales como proporcionalidad, minimización de datos y garantías judiciales.

Serie: Arquitectura del Internet Moderno

🧭 Mini mapa estructural (enfoque técnico)

- Escaneo en el dispositivo (client-side scanning) — análisis previo al cifrado.

- Verificación de edad obligatoria — sistemas de autenticación reforzada.

- Identidades digitales interoperables — wallets y registros unificados.

Estas tres capas forman una arquitectura técnica que, al integrarse con modelos avanzados de inteligencia artificial, permite mayor trazabilidad y correlación de datos. El análisis relevante no es la intención declarada de cada ley, sino el diseño estructural del sistema resultante.

1. El encuadre regulatorio desde el diseño tecnológico

Las reformas digitales contemporáneas suelen justificarse bajo objetivos legítimos: protección de menores, prevención del delito o reducción del fraude.

Desde el punto de vista técnico, la discusión central es cómo se implementan esas soluciones: qué datos se recopilan, dónde se procesan, quién los almacena y bajo qué límites operan.

El análisis de arquitectura permite evaluar si el sistema final respeta principios de diseño como minimización de datos, separación de funciones y supervisión independiente.

2. Unión Europea: CSA e identidad digital como capas técnicas

La propuesta de Reglamento CSA generó debate técnico en torno a posibles mecanismos de escaneo generalizado.

Autoridades europeas de protección de datos señalaron la necesidad de garantizar que cualquier implementación respete el principio de proporcionalidad y evite supervisión indiscriminada.

La EUDI Wallet, por su parte, representa una capa de identidad digital interoperable cuyo impacto dependerá de sus salvaguardas técnicas y límites regulatorios.

3. Estados Unidos: cifrado, escaneo y autenticación reforzada

3.1 EARN IT Act

Organizaciones técnicas como la EFF han advertido que integrar mecanismos de escaneo en el dispositivo podría debilitar las garantías tradicionales del cifrado de extremo a extremo.

Desde el diseño de sistemas, la pregunta clave es si introducir una capa de análisis previo altera la expectativa razonable de privacidad protegida constitucionalmente.

3.2 Legislación estatal de verificación de edad

Las leyes estatales que exigen verificación de edad implican arquitecturas de autenticación reforzada que requieren recopilación y procesamiento de datos sensibles.

El reto técnico es equilibrar cumplimiento regulatorio con seguridad de bases de datos y reducción de superficie de ataque.

4. Canadá: arquitectura de verificación obligatoria

El Bill S-210 propone modelos obligatorios de verificación de edad.

La cuestión técnica no es la finalidad declarada, sino si la infraestructura propuesta introduce recopilación masiva de datos sin mecanismos sólidos de anonimización o segmentación.

5. España: diseño por defecto y autenticación previa

Las reformas recientes incorporan la lógica de “primero verifica, luego accede”.

Desde el punto de vista de arquitectura digital, esto implica que el anonimato deja de ser el estado por defecto y pasa a depender de capas adicionales de autenticación.

6. América Latina: implementación y resiliencia institucional

En la región, varias reformas buscan replicar modelos regulatorios internacionales.

El factor diferencial es la resiliencia institucional: la capacidad de proteger bases de datos sensibles frente a filtraciones o explotación indebida.

El precedente de la SCJN en México sobre el padrón telefónico subraya la importancia de evaluar riesgos estructurales antes de centralizar biometría o identidad.

7. Inteligencia artificial e identidad digital: matices técnicos

La incorporación de modelos de inteligencia artificial permite correlacionar identidad, patrones de consumo, comunicaciones y comportamiento financiero cuando múltiples bases de datos interoperan entre sí.

Es importante subrayar que la identidad digital no es, por definición, un mecanismo de vigilancia. Bien diseñada, puede simplificar trámites, mejorar seguridad y reducir fraude. El debate surge cuando su implementación es obligatoria, interoperable sin límites claros y combinada con otras capas técnicas que permiten correlación extensiva de datos sin supervisión independiente.

Desde el punto de vista de arquitectura digital, el análisis debe considerar el sistema completo cuando todas las capas operan de forma integrada, y no únicamente cada herramienta de forma aislada.

Diferencia entre implementación voluntaria y obligatoria

Existe una diferencia sustancial entre sistemas voluntarios y esquemas obligatorios. Una identidad digital opcional utilizada para trámites específicos no tiene el mismo impacto institucional que un modelo requerido para acceder a servicios esenciales o participar plenamente en el entorno digital.

El grado de obligatoriedad determina el nivel de afectación a la expectativa razonable de privacidad y, por tanto, el estándar constitucional aplicable. Cuanto mayor sea la obligatoriedad y menor la alternativa funcional, más exigente debe ser el análisis de proporcionalidad.

8. Diseño tecnológico, evidencia y equilibrio institucional

La protección de menores y la prevención del delito son objetivos legítimos que requieren herramientas eficaces; el debate técnico se centra en cómo implementarlas con garantías suficientes.

El debate técnico no es protección versus libertad, sino diseño responsable versus diseño excesivamente intrusivo.

Las infraestructuras digitales deben evaluarse bajo principios de necesidad, proporcionalidad y minimización de datos. La robustez de las salvaguardas técnicas determina su compatibilidad con derechos fundamentales.

La eficacia de estas herramientas debe evaluarse empíricamente mediante estudios independientes que demuestren reducción real del delito sin generar vigilancia indiscriminada. En ausencia de evidencia sólida, el principio de precaución constitucional sugiere optar por soluciones menos intrusivas.

Comprender la arquitectura es el primer paso; definir sus límites y salvaguardas es el siguiente.

9. Riesgos técnicos y operativos de la centralización de datos

Más allá del debate normativo, existen riesgos técnicos objetivos asociados a la acumulación y correlación de datos sensibles.

- Superficie de ataque ampliada: Bases de datos centralizadas con identidad, biometría o verificación de edad se convierten en objetivos prioritarios para actores maliciosos.

- Riesgo de reutilización funcional (function creep): Sistemas diseñados con una finalidad específica pueden expandirse progresivamente hacia otros usos sin rediseño estructural.

- Errores de implementación: Vulnerabilidades técnicas, configuraciones incorrectas o fallos en APIs pueden exponer datos masivos en cuestión de horas.

- Dependencia de terceros: Muchas soluciones de verificación se externalizan a proveedores privados, lo que introduce riesgos contractuales y de seguridad adicionales.

- Persistencia de datos: Sin límites claros de retención, los registros pueden conservarse más allá de lo necesario.

Estos riesgos no implican que toda identidad digital sea problemática, sino que su diseño debe contemplar escenarios adversos y principios de seguridad desde el inicio (“security by design” y “privacy by design”).

10. Criterios de diseño y salvaguardas necesarias

Si los Estados optan por implementar sistemas de verificación o identidad digital, el debate técnico debe centrarse en qué salvaguardas mínimas deberían exigirse.

- Minimización estricta de datos: recolectar únicamente lo indispensable.

- Separación de funciones: evitar que una sola entidad concentre verificación, almacenamiento y análisis.

- Anonimización robusta cuando sea posible.

- Límites claros de retención y eliminación automática.

- Auditorías técnicas independientes y periódicas.

- Transparencia algorítmica en sistemas de correlación automatizada.

- Revisión judicial efectiva en casos de acceso a datos sensibles.

La discusión no debería limitarse a si implementar o no estas herramientas, sino a bajo qué estándares técnicos y jurídicos pueden operar sin erosionar garantías fundamentales.

Un diseño responsable no elimina el riesgo por completo, pero puede reducir significativamente el potencial de abuso o expansión no prevista.

11. Marco constitucional y principios jurídicos aplicables

🇺🇸 Estados Unidos

- Primera Enmienda — libertad de expresión.

- Cuarta Enmienda — protección contra registros irrazonables.

- Carpenter v. United States (2018) — expectativa razonable de privacidad digital.

🇪🇺 Unión Europea

- Artículos 7 y 8 de la Carta de Derechos Fundamentales.

- GDPR — minimización y limitación de finalidad.

- Principio de proporcionalidad.

🇲🇽 México

- Artículos 6º y 16º Constitucional.

- Acción de Inconstitucionalidad 82/2021 (PANAUT).

🇨🇦 Canadá

- Charter of Rights and Freedoms — Section 8.

🇨🇴 Colombia

- Derecho fundamental al Habeas Data.

- Jurisprudencia de la Corte Constitucional.

En todos los casos, el estándar común es que cualquier limitación a la privacidad debe ser necesaria, proporcional y sujeta a control judicial efectivo. El análisis tecnológico complementa —no sustituye— estos marcos constitucionales.